Il existe plusieurs solutions permettant de renforcer simplement la sécurisation du réseau informatique interne.

Vous pouvez tout d’abord commencer par installer un pare-feu (FireWall), afin de filtrer les données échangées entre le réseau interne et le réseau externe.

Pensez également à gérer convenablement vos réseaux Wi-Fi. Vous devez utiliser un chiffrement suffisant (WPA2 ou WPA2-PSK) ainsi qu’un mot de passe complexe. Il est également primordial de séparer le Wi-Fi invité du Wi-Fi interne.

Il sera également important d’imposer un VPN pour les accès à distance ainsi qu’une authentification forte de l’utilisateur.

Les interfaces d’administration ne devront pas être accessibles directement depuis internet, il conviendra d’effectuer les télémaintenances à travers un VPN.

Afin de renforcer davantage la sécurité de votre réseau informatique interne, vous pouvez utiliser des systèmes de détection d’intrusion qui analyseront le trafic réseau pour détecter d’éventuelles attaques.

N’hésitez pas également à utiliser le cloisonnement réseau pour réduire les impacts en cas d’attaques. Il est possible de séparer un réseau interne (sans connexion interne) d’un réseau DMZ (DeMilita-rized Zone) en les séparant par des pares-feux.

Il existe bien d’autres solutions pour sécuriser votre réseau informatique interne et il est capital de compléter ces solutions d’autres mesures que nous avons abordées dans certains de nos éditos et que nous continuerons de traiter dans les prochains…

N’hésitez pas à nous contacter pour échanger à ce sujet.

Les postes de travail sont la cible idéale des pirates informatiques et constituent un des principaux points d’entrées de ces derniers.

Il existe pourtant plusieurs solutions permettant de renforcer simplement la sécurisation de ces derniers.

Vous pouvez tout d’abord commencer par installer un mécanisme de verrouillage automatique de session afin de limiter l’accès aux postes pendant l’absence de l’utilisateur. L’utilisateur devra alors renseigner son mot de passe pour se reconnecter à sa session. (N’hésitez pas à consulter notre article concernant les mots de passe)

Pensez également à ne pas donner de droits administrateurs à des utilisateurs qui ne sont pas habilités.

Il sera également nécessaire d’installer un pare-feu (firewall) et un antivirus qui, tout comme vos logiciels, doit être régulièrement mis à jour. (Automatiquement ou grâce à une politique de mise à jour dédiées). Il est également judicieux d’effectuer une revue périodique des logiciels utilisés par les utilisateurs afin de supprimer ceux qui ne sont plus nécessaires.

Nous conseillons également vivement de limiter au strict nécessaire les connexions de supports externes (Clés USB, Cigarettes électroniques, Téléphone portables personnels, etc…) afin de limiter les risques d’intrusion via des périphériques non contrôlés.

Les logiciels de prises en main à distance sont désormais légion dans les entreprises car redoutable d’efficacité. Cependant ils représentent aussi une porte d’entrée pour les pirates informatiques. Il est donc recommandé de le sélectionner avec soin et de recueillir l’accord de l’utilisateur avant toute intervention sur son poste.

Il existe bien d’autres solutions pour sécuriser les postes de travail des utilisateurs et il est capital de compléter des solutions par une politique de sensibilisation afin diffuser et encrer la culture de la sécurité informatique au sein de votre organisation.

N’hésitez pas à contacter pour échanger à ce sujet.

A l’heure actuelle, de nombreuses entreprises optent pour des solutions de stockage et de sauvegarde de données dans le cloud. Cette solution efficiente apporte de nombreux avantages pour les entreprises désirant une disponibilité accrue des données à un coût avantageux tout en conservant une certaine flexibilité.

Les fournisseurs de Cloud mettent à disposition des utilisateurs des ressources informatiques et applicatives accessible via Internet. On retrouve majoritairement trois solutions :

Ces trois solutions peuvent être déployées dans le cadre d’un Cloud Public, Cloud Privé ou Cloud Hybride en fonction des besoins de performances et du caractère critique et sensible des données.

Concernant la sécurité des données dans le Cloud il est important de comprendre que plusieurs concepts intervenants dans ce sujet tel que :

L’ensemble de ces éléments requiert souvent l’accompagnement d’un prestataire pour choisir la solution la plus adaptée aux besoins des utilisateurs. Il conviendra également d’être très attentif à la localisation des data-centers, aux garanties d’audits et de contrats et au niveau de disponibilité des données grâce entres autres à un PRA (Plan de reprise d’activité).

Nous restons à votre disposition pour échanger sur ce sujet et vous aider à mettre en place votre projet de mise en place d’un Cloud dans votre entreprise.

Après avoir mis en place une gestion des accès (retrouver ici notre article sur ce sujet), il est important pour toute organisation d’être en mesure de détecter un accès ou une utilisation non autorisée de données personnelles. L’objectif est d’être en capacité de repérer rapidement une violation de données afin de réagir immédiatement.

Pour ce faire vous devez disposer d’un système de journalisation des activités des utilisateurs que vous devez conserver six mois (période glissante). Ces logs permettent d’identifier l’utilisateur qui s’est connecté (identifiant), à quelle date il s’est connecté (date + heure) et à quelle date il s’est déconnecté (date + heure).

Pensez également à protéger et sécuriser les équipements de journalisations.

Nous vous invitons également vivement à consulter le guide établit par l’ANSSI sur ce sujet grâce au lien suivant :

Une fois ce système mis en place dans votre organisation il vous permettra, grâce à la l’examen périodique des journaux d’accès, de détecter des anomalies éventuelles.

Dans le cas où vous détecteriez une violation de données, vous devez impérativement menée une étude pour identifier le niveau de risque. Vous trouverez ci-dessus un tableau vous permettant rapidement d’identifier les personnes à informer dans les plus brefs délais si vous faites face à une violation de données personnelles :

|

|

Aucun Risque |

Un Risque |

Un Risque élevé |

|

Documentation interne |

X |

X |

X |

|

Déclaration auprès de la CNIL (sous 72h) |

|

X |

X |

|

Information des personnes concernées |

|

|

X |

Que ce soit pour répondre à une obligation légale ou pour améliorer la sécurité de son système, il est primordial de mettre en place un système de traçage des accès afin de détecter rapidement une violation de données personnelles.

Nous restons à votre disposition pour échanger sur ce sujet et vous aider à mettre en place votre projet de mise en place d’un système de traçage des accès et de gestion des incidents.

Il est primordial de limiter l’accès aux seules données dont les utilisateurs ont besoin.

Pour se faire l’entreprise se doit de définir des profils d’habilitations dans les systèmes permettant de séparer les tâches et les domaines de responsabilités. Cela permet de répondre simplement à la question : Qui a accès à quoi ?

Il est important de noter que ces profils sont à la fois nécessaires sur les systèmes informatiques pour gérer, par exemple, les accès aux serveurs de fichiers, aux applications, aux boites mails, aux logiciels. Nous conseillons également de mettre en place ce type de mesure pour tous les accès physiques à des locaux et bureaux.

L’objectif étant de suivre, durant toute la vie de l’utilisateur dans l’entreprise, les différents accès délivrés et permet d’éviter certaines problématiques évidentes :

Après avoir créé et mis en place cette gestion des accès, il conviendra d’effectuer périodiquement des revues annuelles des habilitations attribuées aux utilisateurs.

Cette gestion des habilitations nécessitera donc une communication accrue entre les services des ressources humaines et les services informatiques pour agir rapidement sur l’ouverture et la fermeture des différents droits d’accès. Au-delà de la nécessité de cette communication fluide, il sera nécessaire de créer et mettre en place une procédure et un processus garantissant un suivi régulier et actualisé de ces accès.

Nous restons à votre disposition pour échanger sur ce sujet et vous aider à mettre en place votre projet de gestion des habilitations.

Il existe de nombreuses solutions pour protéger les systèmes d’informations d’une entreprise.

Une des premières solutions est de reconnaître un utilisateur pour lui donner accès aux ressources pour lesquelles il est habilité.

Il est donc primordial d’identifier l’utilisateur grâce à un identifiant unique associé à un mot de passe correctement construit.

La CNIL et L’ANSSI fournissent de précieux conseils quant aux règles à appliquer en matière de construction de mots de passes :

Au-delà de la construction même du mot de passes il est important de :

Dans un contexte où les utilisateurs sont amenés à travailler sur de nombreuses applications différentes il est fortement recommandé de mettre à disposition un outil permettant gérer les mots de passes de façon simple et sécurisée afin d’éviter :

Il existe donc de nombreuses solutions pour définir et mettre en place une politique d’authentification des utilisateurs.

Nous restons à votre disposition pour échanger sur ce sujet et vous aider à construire une solution de gestion de mots de passe pérenne et sécurisée.

Une des premières lignes de défense contre les cyber-attaques est très souvent l’ensemble des salariés de l’entreprise. Malgré les pare-feu et filtres anti-phishing, les cybercriminels considèrent désormais ces utilisateurs comme un point d’entrée possible dans les systèmes informatiques.

Il est donc primordial que ces derniers soient informés, formés et avertis.

Les dirigeants, directeur informatiques et les RSSI (Responsables de la sécurité des systèmes d’information) sont très souvent confronter à cette problématique :

Comment puis-je sensibiliser, sur le long terme, les utilisateurs à propos de la sécurité informatique ?

Face à un sujet souvent complexe plusieurs méthodes et leviers sont à votre disposition :

Afin de maximiser l’impact et la pérennité de votre sensibilisation, il est important d’adapter le contenu et la méthode au public visé et la renouveler régulièrement.

Il sera, par exemple opportun, de privilégier les formations en présentiels pour les salariés au contact réguliers avec des données sensibles ou personnelles.

Vous avez des questions, un projet de sensibilisation, n’hésitez pas à nous contacter.

DATA-PRISM a décidé de lancer son application de gestion de conformité au R.G.P.D.

DATA-PRISM a décidé de lancer son application de gestion de conformité au R.G.P.D.

L’application est développée et hébergée par Réseau Concept, partenaire depuis les débuts de DATA-PRISM.

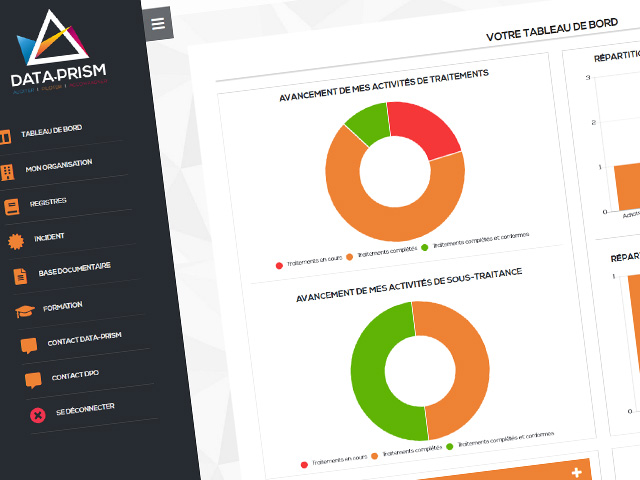

Nos clients peuvent retrouver un tableau de bord complet mettant en exergue les éléments à traiter du registre de traitements.

La complétude du registre de traitements est simplifiée grâce à des menus déroulants intuitifs et entièrement paramétrables.

DATA-PRISM met également à disposition, dans l’application, des documents d’aides à la conformité grâce à la base documentaire intégrée (exemple de clauses contractuelles, exemples de formulaires de contacts conformes, etc…)

En cas de violation de données, DATA-PRISM a également intégré un module directement lié au site de la CNIL pour effectuer vos déclarations depuis l’application.

Pour une gestion simple, uniforme et centralisée, n’hésitez plus, utilisez notre application dédiée.

Contactez-nous pour une démonstration et bénéficiez d’informations complémentaires.

Fondé en 1946, André Le Groupe propose ses compétences dans les domaines de l'expertise-comptable, de l'audit, du juridique et du social. André Le Groupe c'est 200 collaborateurs sur 8 sites pour répondre aux besoins de votre entreprise par le biais de votre expert-comptable.